블로그 내의 모든 예시와 실습은 VMware workstation16.2.3, Kali Linux 2022.03, GNS3을 활용 합니다.

Passive Sniffing

- (공격자가 수동적으로 공격

- 공격자 시스템에 전달되는 전기적인 신호를 Sniffer를 이용하여 획득하는 공격

- HUB 환경과 같이 모든 노드에 동일한 전기적 신호가 복제되는 경우 수행되는 Sniffing 공격

- 단순히 Sniffer만 동작시켜 지나가는 Packet을 확인

Active Sniffing

- (공격자가) 능동적으로 공격

- 일반적인 상황에서는 전기적인 신호가 전달되지 않은 환경에서 추가 공격을 통해 데이터의 전달 흐름을 변경하여 공격자 시스템으로 전달되도록 유도하여 수행되는 Sniffing 공격

- SWITCH 환경에서 수행되는 Sniffing 공격

- 2계층(MAC) -> Switch Jamming(=MAC Flooding), ARP Spoofing(=ARP cache Poisoning)

- 3계층(IP) -> ICMP Redirect, DHCP Spoofing …

- MITM(Man In The Middle)공격 형태가 될 수 있다.

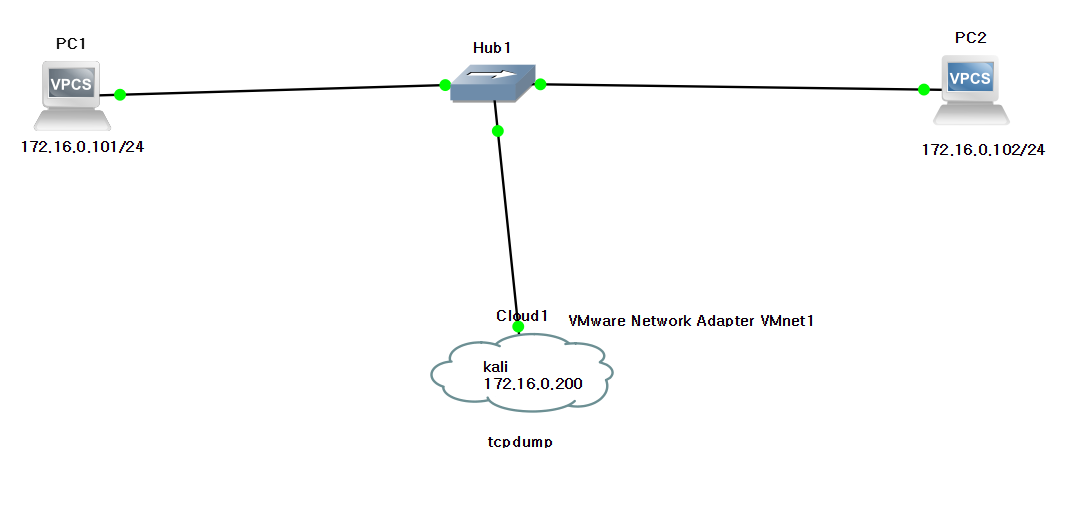

구성도

Passive Sniffing Attack

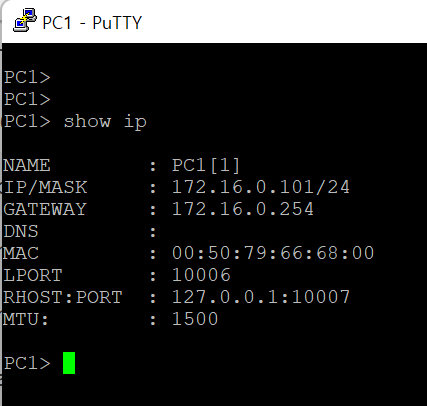

PC1 주소

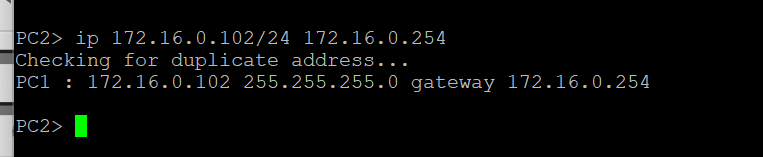

PC2 주소

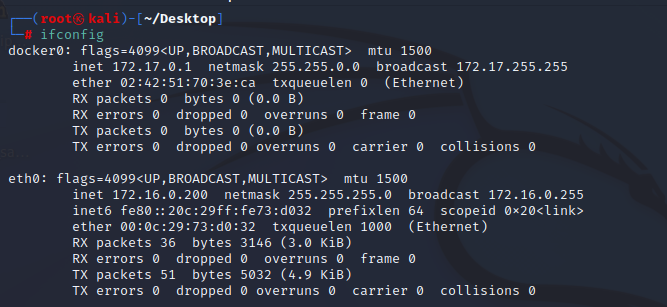

Kali Linux 주소 확인

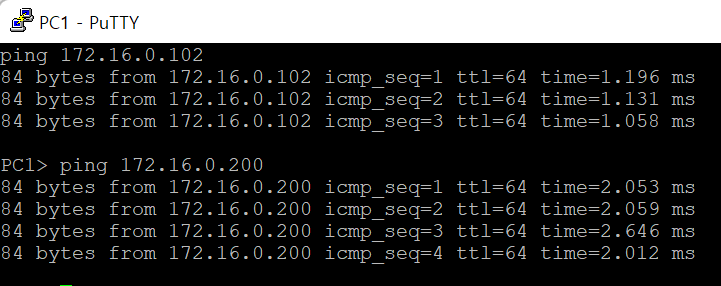

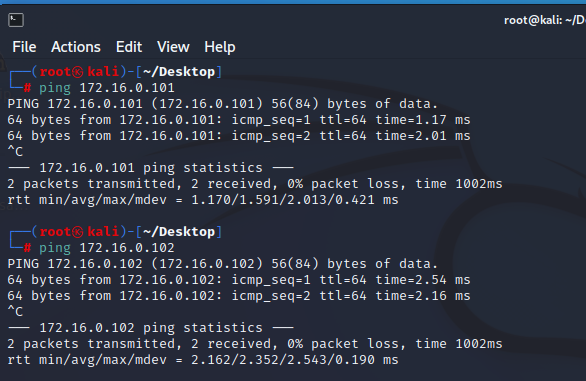

ping test

Kali 에서 ping test

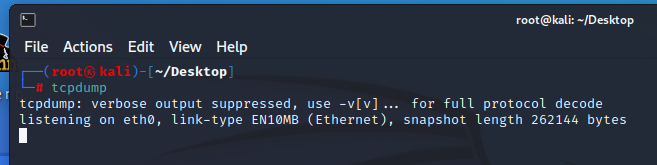

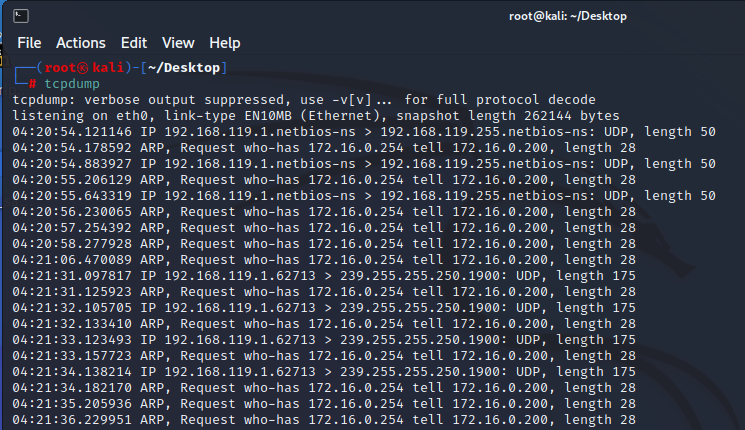

Kali에서 Passive Sniffing

- kali에서 tcpdump를 입력하고 PC1에서 PC2로 PING 통신을 해보자

Active Sniffing Attack

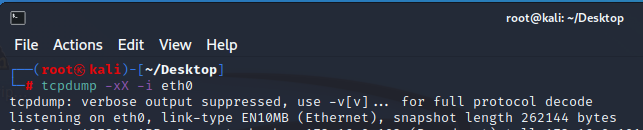

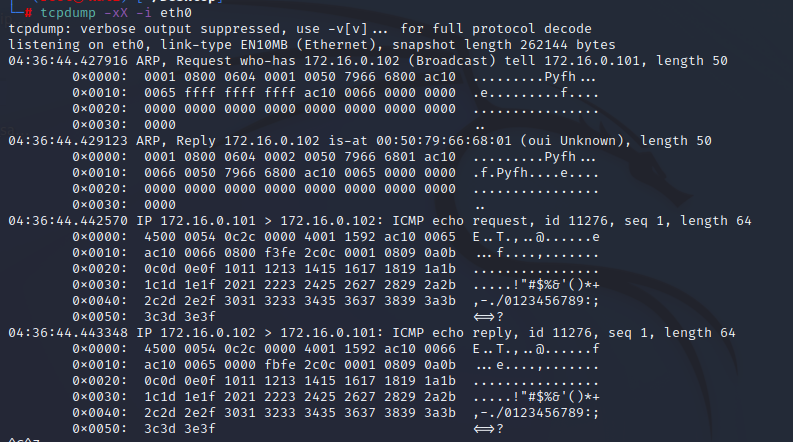

Kali에서 Active Sniffing Attack

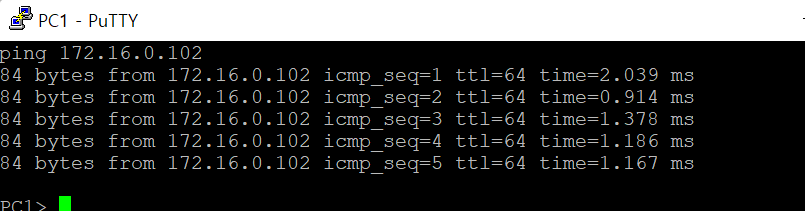

PC1->PC2 PING TEST

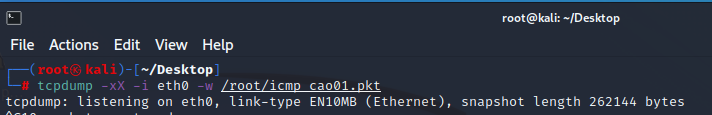

통신과정 캡쳐하기

PC1->PC2 PING TEST