Sniffing(스니핑)

- Sniffing 사전적 의미 -> 코를 훌쩍이는, 킁킁거리며 냄새를 맡는

- 통신 경로상에서 정보를 엿듣거나 훔쳐보는 행위 = 도청(eavesdrop, wiretapping, tempest)

- 도청(eavesdrop) -> 타인의 통신 내용을 동의 없이 청취, 녹음하는 행위

- 와이어태핑(wiretapping) -> 기계적인 방법을 이용하여 데이터를 도청하는 행위

- 탬페스트(tempest) -> 하드웨어에서 발생하는 미세한 전자파를 이용하는 도청 행위

- 합법적인 Sniffing -> Snooping

Sniffing 공격 조건

- Media 공유

- 정보를 가지고 있는 신호가 공격자의 시스템에 도착해야 한다.

- HUB 환경 -> 피해자와 공격자가 같은 Collision Domain에 위치해야 한다.

- SWITCH 환경 -> 피해자의 전기적인 신호를 유도할 수 있는 추가공격이 필요하다.

- 공격자 시스템의 NIC가 Promiscuous 모드로 동작해야 한다.

- Fame이 NIC에서 Filtering되는 것을 방지해야 한다.

- 공격자 시스템에서 Sniffer 프로그램을 사용해야 한다.

- NIC에서 Frame을 받아들여도 상위 계층(IP)에서 Filtering하기 때문에 Data Link Interface를 이용하여 Frame을 복제하여 처리해야 한다. -> Application계층까지 데이터가 도달해야 한다.

- Sniffing 할 데이터가 암호화 되지 않아야 한다.

- 암호화된 데이터는 Sniffing만으로 정보를 확인 할 수 없다.

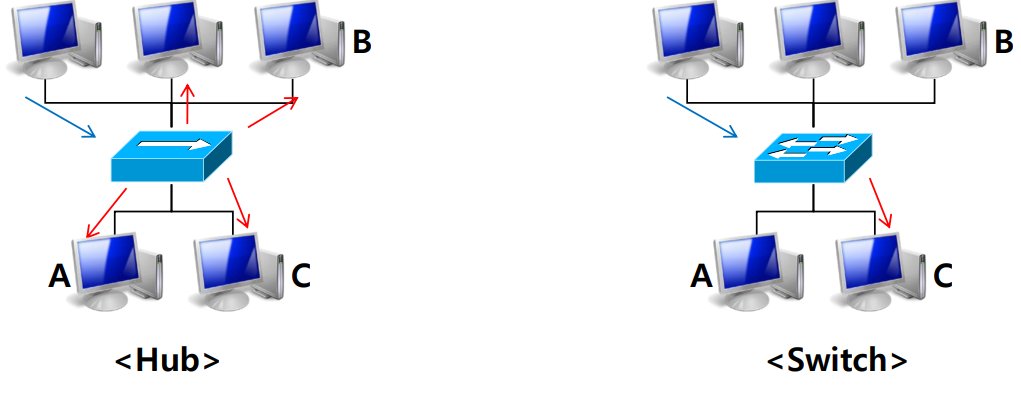

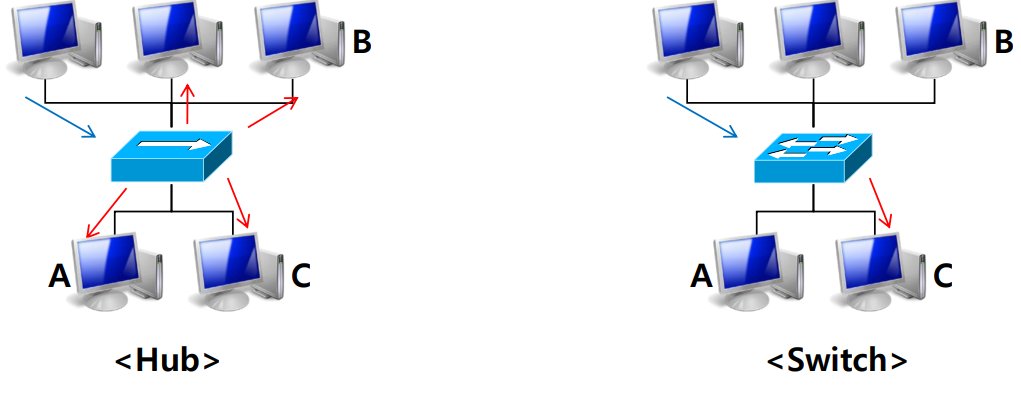

Hub와 Switch의 동작 방식

- Hub는 모든 inbound Traffic을 증폭하여 inbound 포트를 제외한 다른 모든 포트로 Flooding 한다.

- Switch는 inbound Frame의 Destination MAC address를 살피고 자신의 Forwarding Table에서 해달 MAC Address를 가진 시스템의 정보를 찾아 연결된 포트로만 Frame을 전달한다.

Sniffer

Sniffer 종류

- Sniffing 공격 수행 Tools

- arpspoof, ettercap, Hunt, dsniff, Cain & Abell, …

- Sniffing된 데이터 확인 Tools

- Wireshark, tshak, tcpdump, Snoop, MS network monitor, ngrep, …

중간자 공격(MITM, Man In The Middle)

- 공격자가 통신 경로의 중간에 끼어드는 공격 형태

- 공격 목적

- Sniffing, Filtering, Injection, Dos, Spoofing …

- 방식

- Transparent type, Proxy Type

Transparent MITM

- 통신 경로 사이에서 공격자가 노출되지 않고 MITM 공격을 수행하는 방식

- 데이터는 공격자를 경유하지만 데이터의 IP 주소는 변경되지 않는다

Proxy MITM

- 통신 경로 사이에서 공격자가 노출되면서 MITM 공격을 수행하는 방식

- IP주소를 변조하여 통신의 흐름을 공격자로 변경되게 한다.

Spoofing(스푸핑)

- 사전적 의미 -> 속이다

- 침입, 공격의 목적으로 데이터를 위/변조 하는 모든 행위

- 속임을 이용한 공격을 총칭

- 변조하는 데이터 종류

- MAC주소, IP 주소, Port주소, 다양한 프로토콜의 필드 값 …

Spoofing공격 종류

- ARP Spoofing(ARP Cache Poisoning)

- IP Spoofing

- DNS Spoofing

- DHCP Spoofing

- …